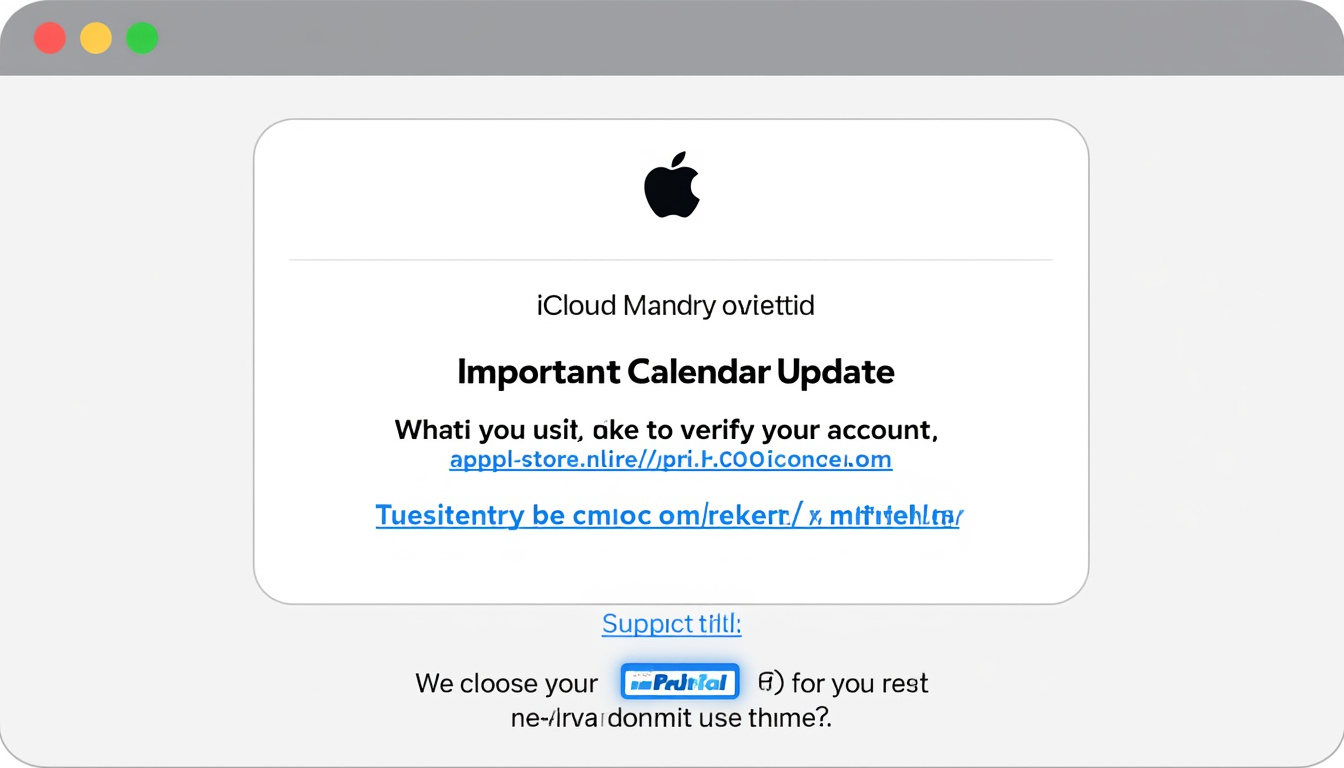

Une nouvelle forme de cyberattaque détourne le service de calendrier iCloud d’Apple pour diffuser des e-mails de phishing particulièrement sophistiqués et difficiles à détecter. Exploitant la légitimité inhérente à l’adresse d’envoi utilisée par Apple, ces campagnes abusent des invitations du calendrier pour envoyer des messages frauduleux directement depuis les serveurs d’Apple. L’objectif : faire croire aux destinataires qu’un paiement suspect a été effectué via PayPal, invitant au passage la victime potentielle à décrocher son téléphone pour contacter un faux support technique et ainsi tomber dans le piège. Cette méthode représente une menace grandissante à l’heure où la confiance envers les services Apple, bien que généralement forte, est une cible privilégiée par les cybercriminels.

Comment les invitations iCloud sont détournées pour propager du phishing crédible

Les campagnes de phishing utilisant iCloud Calendar reposent sur une particularité technique qui rend les messages difficiles à détecter comme frauduleux. Là où un e-mail classique émanant d’une source inconnue finit souvent dans le dossier spam, l’invitation envoyée via le calendrier iCloud transite par les serveurs officiels d’Apple. Ainsi, l’adresse « [email protected] » apparaît comme l’expéditeur, ce qui déjoue en partie les mécanismes classiques de filtrage : SPF, DKIM et DMARC, trois protocoles essentiels de sécurisation des e-mails, sont tous validés.

Concrètement, un cybercriminel crée un événement sur un compte iCloud. Dans la section notes de cet événement, il insère un message falsifié, par exemple, une fausse notification de débit PayPal de 599 $ qui avertit la victime d’un débit non autorisé. L’invitation est ensuite envoyée à une adresse Microsoft 365 — un compte possiblement contrôlé par un groupe d’attaque — qui relaie ensuite l’invitation vers plusieurs cibles. Cette approche profite aussi d’un astucieux système de réécriture d’adresse au sein de Microsoft 365, le Sender Rewriting Scheme (SRS), qui permet de protéger la validité des vérifications SPF même après le transfert de l’e-mail.

Cette méthode, déjà observée dans des campagnes précédentes visant à exploiter des services légitimes pour acheminer des messages malveillants, présente plusieurs avantages pour les escrocs :

- Apparence légitime : les e-mails émanent officiellement d’Apple, ce qui diminue la suspicion.

- Contournement des filtres anti-spam : en s’appuyant sur les serveurs Apple et une infrastructure reconnue, le message évite d’être bloqué.

- Exploitation du système d’invitation : l’événement s’ajoute automatiquement au calendrier des utilisateurs si ceux-ci acceptent l’invitation, rendant la menace plus intrusive.

Dans ce contexte, il devient essentiel d’adopter les bons réflexes pour reconnaître ces tentatives.

Les mécanismes du phishing par calendrier iCloud : une exploitation subtile de la confiance Apple

Le phishing par invitations iCloud ne se limite pas à la diffusion basique de messages non sollicités. Il insère ses malversations dans un service quotidiennement utilisé par des millions d’utilisateurs d’iPhone, d’iPad et de MacBook. Le fait que le message émane d’une adresse Apple ajoute une couche supplémentaire de crédibilité.

La nature même de l’invitation au calendrier facilite la propagation : à la réception, l’utilisateur voit une notification spéciale, souvent plus visible qu’un simple mail, sur macOS, iOS ou même directement sur une Apple Watch. Cette mise en avant captive l’attention et exerce une pression psychologique en faisant croire à un incident urgent lié à un compte PayPal.

En appelant le numéro proposé dans l’e-mail, la victime est mise en situation de stress. Le faux support technique tente alors de convaincre qu’un piratage a eu lieu, incitant la personne à télécharger un logiciel de contrôle à distance. Ce dernier est souvent utilisé pour dérober de l’argent, introduire un malware, ou collecter des données privées.

Le cas décrit illustre une pratique de social engineering combinée à une technique qui exploite la réputation des services Apple. Ce n’est plus simplement un message malveillant, mais un véritable piège émotionnel et technique déployé via des canaux nominalement sûrs.

- Augmentation du taux d’ouverture grâce à la légitimité apparente.

- Exploitation de la cohérence entre l’émission et l’identité du serveur Apple.

- Multiplication des vecteurs d’attaque par l’utilisation simultanée d’e-mails et de notifications systèmes.

L’importance de comprendre ces mécanismes n’est plus à démontrer, surtout pour les professionnels qui gèrent des données sensibles sur leurs appareils Apple.

Réactions d’Apple face à ces campagnes malveillantes : limites et perspectives

Interpellée sur ces attaques, Apple n’a pas fourni de réponse publique détaillée. Cette absence soulève plusieurs questions sur la capacité du géant californien à endiguer ce type d’abus dans ses infrastructures. Les invitations iCloud sont des fonctions conçues pour faciliter la vie quotidienne, mais cette same simplicité est détournée à des fins frauduleuses.

Si Apple dispose d’outils puissants pour contrôler la sécurité sur iOS, macOS et au sein de l’App Store, les mécanismes liés aux fonctions collaboratives comme le calendrier iCloud semblent plus vulnérables. Leur nature ouverte — possibilité d’inviter aisément des adresses externes, notifications automatiques — rend ce vecteur potentiellement fragile face aux abus.

Le rôle attendu d’Apple est donc double :

- Renforcer la détection et le blocage des invitations malveillantes en combinant apprentissage automatique et modalités de signalement rapide par les utilisateurs.

- Designer des protections intégrées plus sévères dans iOS et macOS pour limiter la propagation automatique de ces invitations non sollicitées.

Pour les utilisateurs Apple, la vigilance reste la meilleure défense. Pharma-leaks montre que même avec des protections avancées, des failles peuvent exister dans des services intuitifs et très utiles comme iCloud. La surveillance de ses boîtes Mail Apple et calendrier, conjuguée à une bonne connaissance des signaux d’attaque, est indispensable en 2025.

Comment reconnaître et se protéger des invitations iCloud malveillantes

Face à cette menace, quelques gestes simples peuvent nettement réduire les risques d’une compromission. Toute invitation à un événement inattendu, surtout si elle inclut un message alarmiste ou une demande d’action urgente, doit éveiller la méfiance. Voici une liste de conseils pour détecter ces tentatives de phishing :

- Examiner attentivement l’adresse d’envoi, bien que dans ce cas elle semble légitime ; rester prudent même si le mail provient de [email protected].

- Ne jamais appeler les numéros fournis dans ce type d’e-mails, surtout s’ils prétendent être des services d’assistance.

- Vérifier directement sur les applications officielles (PayPal, App Store, compte bancaire) pour confirmer toute transaction suspecte.

- Ne pas accepter automatiquement une invitation à votre calendrier, surtout si elle contient des informations sensibles.

- Bloquer et signaler l’expéditeur ou utiliser les options de sécurité intégrées dans iOS, macOS et Mail Apple.

L’usage d’antivirus réputés sur MacBook ou iPhone, sur des systèmes mis à jour, participe également à réduire les risques lors de navigation dans Mail Apple ou App Store. Il est conseillé de consulter des ressources fiables qui expliquent comment reconnaître les menaces numériques, comme les conseils sur la résistance aux virus des Mac ou sur la sécurité des caméras Apple.

Quelques outils et configurations pour renforcer sa sécurité

- Activer l’authentification à deux facteurs sur son identifiant Apple pour compliquer la prise de contrôle du compte.

- Mettre à jour régulièrement son iPhone, iPad et MacBook pour bénéficier des correctifs de vulnérabilités connus par Apple.

- Utiliser un VPN reconnu pour protéger ses données lors des connexions sur Safari ou autres navigateurs sur iOS/macOS.

- Gestion attentive des mots de passe et ne jamais les stocker dans des apps tierces non sécurisées.

- Installer un antivirus fiable compatible avec macOS, à la lumière d’études actualisées sur la menace et les solutions.

Impact plus large sur la confiance et sécurité des services Apple en 2025

Au-delà de la seule menace technique, cette pratique de phishing via iCloud Calendar questionne la confiance accordée aux systèmes Apple par ses utilisateurs. En 2025, la relation entre sécurité numérique et expérience utilisateur reste fragile. Les appareils Apple comme l’iPhone, l’iPad, le MacBook ou l’Apple Watch sont des références en matière de sécurité, souvent perçus comme quasiment inviolables. Pourtant, ces campagnes démontrent que l’écosystème Apple n’est pas exempt de risques et que des angles d’attaque inattendus restent possibles.

Ce phénomène rappelle que si Apple dispose d’une base solide, notamment grâce aux mises à jour iOS et macOS régulières, à des systèmes sécurisés comme XProtect ou la gestion des applications via l’App Store, la vigilance de chaque utilisateur est indispensable. Les acteurs malveillants ne cessent de déployer de nouvelles techniques pour exploiter les failles humaines, qui demeurent souvent le maillon faible de la chaîne de sécurité.

Les conséquences d’une infection ou d’une compromission peuvent rapidement dépasser le cadre personnel :

- Risque de vol de données professionnelles pour ceux qui utilisent les appareils Apple dans un cadre de travail ou un environnement sensible.

- Propagation vers d’autres contacts via listes de diffusion ou partage d’invitations infectées.

- Perte financière ou dommages d’image dus à une utilisation frauduleuse des informations volées.

Les utilisateurs sont vivement invités à renforcer leur culture de cybersécurité, notamment par une lecture régulière de synthèses fiables et détaillées sur ces sujets. Des ressources spécialisées fournissent des guides détaillés, comme les bases de la cybersécurité ou sur comment éviter les arnaques courantes ciblant les comptes Apple.

En résumé sur la menace

- Phishing iCloud Calendar : un vecteur en expansion utilisant la réputation d’Apple.

- Faux e-mails PayPal incitant à appeler un support frauduleux.

- Failles exploitant l’infrastructure légitime d’Apple et Microsoft 365.

- Importance cruciale d’une vigilance accrue des utilisateurs.

- Rôle des mises à jour et outils de sécurité pour limiter les risques.

Questions fréquentes sur le phishing via le calendrier iCloud et conseils pratiques

- Comment Apple peut-il envoyer des e-mails de phishing depuis ses propres serveurs ?

Les escrocs exploitent un mécanisme d’invitation iCloud Calendar qui déclenche des notifications légitimes. Les messages envoyés passent alors les validations classiques car ils transitent réellement par les serveurs Apple, même si le contenu est malveillant. - Que faire si je reçois une invitation suspecte dans mon calendrier iCloud ?

Ne jamais cliquer ni appeler un numéro indiqué. Il faut refuser l’invitation et la signaler via les outils de sécurité intégrés à iOS/macOS, tout en vérifiant directement ses comptes financiers via leurs applications officielles. - Les protections standards d’Apple ne suffisent-elles pas ?

Bien qu’Apple propose des systèmes solides, la vigilance personnelle reste essentielle. Ces campagnes montrent que les mécanismes personnalisés du calendrier sont des failles non encore verrouillées. - Comment se protéger efficacement contre ce type de phishing ?

Se tenir informé, mettre à jour fréquemment ses appareils Apple, utiliser l’authentification à deux facteurs, et éviter d’interagir avec des invitations inattendues sont des mesures incontournables. - Est-ce un problème limité aux utilisateurs d’iPhone ou MacBook ?

Non, tous les utilisateurs du service iCloud, quel que soit l’appareil (iPad, Apple Watch ou MacBook), sont potentiellement concernés parce que le calendrier iCloud est centralisé et synchronisé sur tous ces appareils.